Tietoturvan kivijalka – vaatiiko sokkelinne korjausta?

Tietoturva on kriittinen osa yritysten toimintaa. Liiketoiminnan kannalta tärkeiden tietojärjestelmien ja palveluiden suojaamiseksi vaaditaan erilaisia ratkaisuja ja kontrolleja, niiden luvattoman käytön, mahdollisten tietovuotojen ja kyberhyökkäyksien estämiseksi. Etätyön räjähtäminen käsiin, SaaS -palvelut sekä erilaisten multi-pilviratkaisujen ja -työkuormien käyttöönotto ovat hajauttaneet ympäristöjä, joiden suojaamiseen vaaditaan aivan uudenlaista ajattelua.

Solution Manager Productivity Offering & Solutions

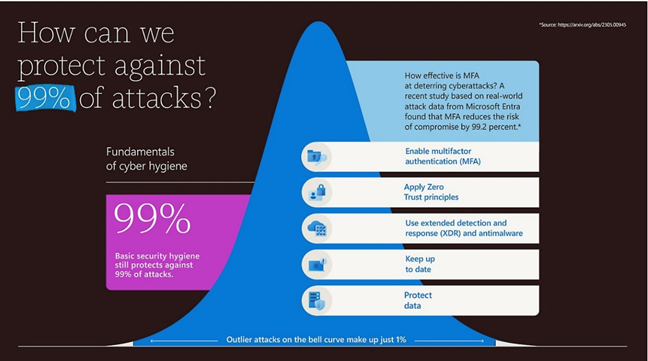

Kehittäessään resilienssiä, yritysten on tärkeää miettiä useita eri osa-alueita, ja miten näkyvyyttä saadaan mahdollisimman laaja-alaisesti. Perustusten tulee silti olla kunnossa, valuvikaisen anturan päälle on huono alkaa latoa muurikiveä, sikäli kun tarkoituksena on rakentaa virtuaalinen suojamuuri organisaation tärkeiden järjestelmien ympärille. Microsoftin uusimman digitaalisen suojauksen raportin mukaan huolehtimalla perus tietoturvahygieniasta yritykset pystyvät suojautumaan erittäin tehokkaasti hyökkäyksiä vastaan, torjumalla niistä jopa 99 %:ia viidellä tehokkaalla menetelmällä. Avaamme näitä menetelmiä alla.

Kuva 1: Microsoft kyberhygienian tärkeimmät komponentit

- Monivaiheinen tunnistus: Identiteetti on tutkitusti tällä hetkellä yleisin hyökkäysvektori. Hyökkääjät enää harvemmin murtautuvat järjestelmiin, he hankkivat eri tavoin käyttäjän tunnukset haltuunsa ja kirjautuvat sisään. Monivaiheisen tunnistamisen käyttöönotto on helppo ja tehokas tapa suojata organisaation resursseja luvattomalta käytöltä. Kun siihen lisätään vielä ehdollista pääsynhallintaa, saadaan tunnistautumista vahvistettua edelleen. Hallintapuolella voidaan ottaa käyttöön esim. teknologiaa, jonka avulla ylläpitotunnusten käyttöoikeuksia voidaan antaa määräajaksi vasta niitä tarvittaessa.

- Verkkoarkkitehtuuri: Zero Trust -arkkitehtuuri on tietoturvakäytäntö, joka perustuu siihen, että kaikki verkon käyttäjät ja laitteet tunnistetaan ja todennetaan ennen kuin niille annetaan pääsy verkkoon. Tämä tarkoittaa sitä, että kaikki verkon käyttäjät ja laitteet ovat oletusarvoisesti epäluotettavia ja että niiden täytyy todistaa oma identiteettinsä ja oikeutensa päästä verkkoon jokaisen yhteyden yhteydessä.

Zero Trust -arkkitehtuuri perustuu seuraaviin periaatteisiin:

- Oletusarvoisesti epäluotettava, oletetaan että hyökkäys tai tietomurto on jo tapahtunut

- Todennus ennen pääsyä, varmistutaan että käyttäjät ja päätelaitteet ovat turvallisia ennen oikeuksien myöntämistä

- Vähimmäisoikeudet, myönnetään pienimmät mahdolliset oikeudet resursseihin

- Jatkuva valvonta ja analysointi mahdollisten hyökkäysten varalta

Zero Trust periaatteita hyödyntämällä pystytään merkittävästi proaktiivisesti hallitsemaan riskitasoja ja sitä kautta hallitsemaan esim. hyökkäyksestä aiheutuvia kustannuksia. Se on yksi tehokkaimmista tavoista suojautua esim. ransomware -hyökkäyksiä vastaan. - Nykyaikainen suojaus, XDR: Ilman näkyvyyttä koko ympäristössä tapahtuviin poikkeamiin on myös käytännössä mahdotonta reagoida niihin asianmukaisesti. Reaaliaikaista suojausta tehostetaan mm. automatiikan, edistyneen tekoälyn, käyttäytymismallien ja koneoppimisalgoritmien avulla. Ne auttavat havaitsemaan uhkia ja reagoimaan niihin nopeammin kuin perinteiset tietoturvaratkaisut, usein myös automaattisesti. Myös valmistajan uhkatietokannalla on merkitystä, priorisoidun uhkatiedon avulla organisaation riskit voidaan tunnistaa tehokkaammin ja korjataan nopeasti, ennen kuin ne voivat aiheuttaa merkittävää haittaa. Yksittäiset komponentit eivät ole enää riittäviä, me tarvitsemme alustoja, joiden sisällä tieto on korreloitua ja joka tarjoaa meille työkalut mahdollisimman tehokkaaseen puolustuskykyyn.

- Laitteiden pitäminen ajan tasalla: Keskitetyn laitehallinnan ja haavoittuvuuksien hallintatyökalujen avulla on mahdollista saada kattava näkemys päätelaitteiden ja palvelimien haavoittuvuuksista, olivatpa ne sitten firmware-, käyttöjärjestelmätasoisia tai konfigurointivirheiden aiheuttamia kolmannen osapuolen sovelluksia. Keskitetyn hallinnan avulla haavoittuvuuksien korjaaminen onnistuu helposti, kun järjestelmät neuvovat sinua, miten pienentää hyökkäyspinta-alaa niiden osalta. Ajan tasalla olevat laitteet auttavat suojautumaan tehokkaasti. Ratkaisujen avulla voidaan huolehtia esim. myös kolmansien osapuolien ohjelmistojen päivityksistä.

- Tiedon suojaaminen: Liiketoimintakriittinen tieto on polttoainetta yrityksen prosesseille, ja tiedosta voitanee puhua myös kruununjalokivet termillä. Ilman relevanttia dataa, yhdenkään organisaation toimintaedellytykset ovat aika huonot. Sen lisäksi, että täytyy tunnistaa ja luetteloida organisaation tieto-omaisuus ja luoda sen ympärille hallintamalli, on myös varmistuttava arkaluonteisten tietojen, kuten luottamuksellisten yritysasiakirjojen ja esim. asiakkaiden sensitiivisten tietojen suojaamisesta, myös tietosuojan näkökulmasta. Tätä edellytetään myös regulaation keinoin. Tiedon luokittelu, luottamuksellisuustunnisteet ja -käytännöt sekä Data Loss Prevention (DLP) -toiminteet auttavat estämään arkaluonteisten tietojen varastamisen tai vahingossa vuotamisen.

Yhteenvetona voidaan todeta, että modernit teknologiat tarjoavat tehokkaita ratkaisuja kyberturvallisuuden parantamiseen. On silti hyvä palata perusasioiden äärelle, ja miettiä miten organisaationne kivijalkaa on valettu. Esimerkiksi edellä mainittuja ratkaisuja käyttöön ottamalla ja huolehtimalla myös hallinnollisista tietoturvakäytännöistä yritykset voivat suojautua tehokkaasti, ja miettiä omaan riskienhallintaansa pohjautuen mitä teknologiaa edelleen hyödyntämällä perustasosta päästään vielä ylöspäin. Teknologia itsessään ei silti pelasta organisaatioita, tulemme aina tarvitsemaan myös osaavia ja koulutettuja ihmisiä turvallisuuden ylläpitämisen ja kehittämisen ympärille.

Kaikkea ei kuitenkaan tarvitse osata yksin - me autamme. Pyrimme laaja-alaisesti proaktiiviseen, tietoturvaa kehittävään toimintaan sen sijaan, että toimisimme vain proaktiivisesti, kun jotain ikävää on jo päässyt tapahtumaan. Haluamme olla mukana vahvistamassa tietoturvanne kivijalkaa, huolehtimalla mm. parhaista käytänteistä sekä hallinnollisen että teknisen tietoturvallisuuden osalta. Oli kyse sitten hallintajärjestelmistä, tulevasta NIS2 -direktiivistä, kyberturvallisuuskoulutuksista tai erilaisten teknologioiden käyttöönotoista ja asiantuntijapalveluista, meiltä saat apua.